Le paradoxe du Shadow IT : comment transformer une menace invisible en atout stratégique

Le Shadow IT: menace ou opportunité ?

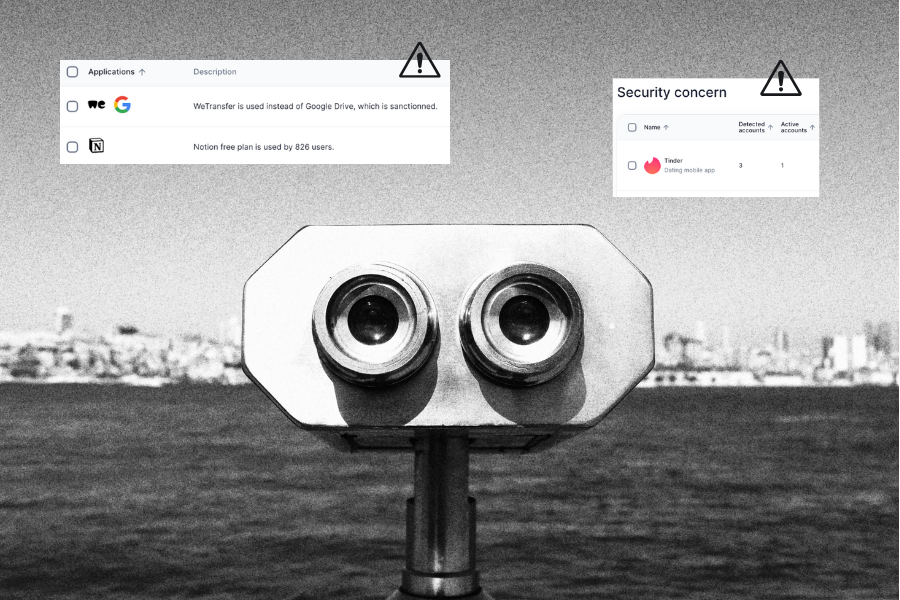

Le shadow IT est souvent considéré comme un angle mort de la cybersécurité. Pourtant, son omniprésence dans les organisations modernes oblige à une remise en question : faut-il à tout prix l’éliminer, ou peut-on en tirer parti ?

Selon un rapport récent, près de 90 % des applications cloud utilisées dans les entreprises ne sont pas approuvées par la DSI. Elles échappent donc aux politiques de sécurité officielles. Mais cette réalité n’est pas forcément une menace en soi. Elle reflète surtout une inadéquation entre les outils fournis et les besoins opérationnels des équipes.

Pourquoi le shadow IT se développe malgré les contrôles

Les outils numériques sont aujourd’hui à portée de tous. Dans un environnement où la vitesse et l’agilité sont devenues critiques, les collaborateurs n’attendent plus les validations de l’IT. Ils téléchargent, testent, utilisent ce qui leur semble utile.

Et bien souvent, ce sont des profils qualifiés, responsables et conscients des enjeux de sécurité qui initient ces usages. Le rapport les appelle les GOAs (Goal-Oriented Actors) : des collaborateurs qui utilisent des outils non approuvés, mais avec une intention constructive.

Le problème n’est donc pas toujours technique. Il est structurel. Il naît d’un manque de dialogue, de réactivité ou de souplesse dans les politiques IT.

Les deux visages du Shadow IT : GOAs vs followers

L’un des apports majeurs du rapport est de distinguer deux types d’utilisateurs du shadow IT :

- Les GOAs : technophiles, soucieux de la sécurité, ils contournent les règles pour mieux faire, tout en prenant leurs précautions.

- Les followers : ils copient les comportements des premiers, sans forcément comprendre les risques. Ce sont eux qui créent le plus de vulnérabilités.

Cette distinction change la donne. Elle invite à une approche différenciée : encadrer, responsabiliser, valoriser les GOAs ; former, sensibiliser et surveiller les followers.

4 archétypes d'entreprise face au Shadow IT

Le rapport identifie quatre types d’approches organisationnelles, selon leur gestion de la cybersécurité et de l’expérience employé :

- Le contrôle strict et la co-construction (MP1) : peu de shadow IT, car la sécurité est forte ET les besoins utilisateurs pris en compte.

- La flexibilité encadrée (GK2) : un certain niveau de shadow IT accepté, mais gouverné.

- La rigidité contre-productive (DB3) : shadow IT massif à cause d’une IT vécue comme bloquante.

- L’ouverture maîtrisée (MF4) : pas de shadow IT car la liberté est intégrée dans le système.

Le lien est clair : plus l’IT est perçue comme un partenaire plutôt qu’un gardien, plus l’usage du shadow IT devient marginal — ou constructif.

10 recommandations pour transformer le Shadow IT en levier stratégique

Parmi les 10 recommandations du rapport, voici les plus marquantes :

- Accepter que le shadow IT existera toujours

- Distinguer les usages risqués des usages créateurs de valeur

- Créer une équipe UX IT pour dialoguer avec les utilisateurs

- Récompenser les initiatives shadow IT utiles et sécurisées

- Former les leaders IT au management participatif

La clé, c’est de passer d’un modèle fondé sur le contrôle à un modèle fondé sur la collaboration.

Gouverner le Shadow IT, c'est gouverner l'innovation

Le shadow IT n’est pas un simple problème de conformité. C’est un révélateur. Il montre où l’IT officielle ne répond pas — ou plus — aux attentes. Et il montre, surtout, que certains collaborateurs sont prêts à s’investir, à innover, à contourner pour mieux avancer.

Plutôt que de chercher à le supprimer, il est temps de l’intégrer dans une gouvernance plus agile, plus inclusive, et plus stratégique.